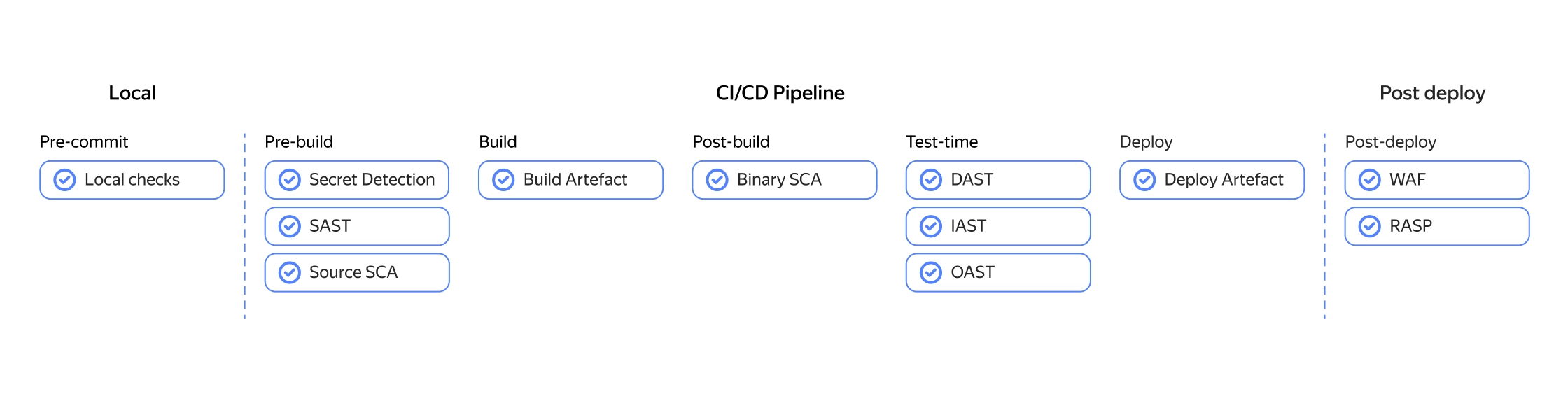

Цепочка этапов с указанием инструментов для обеспечения безопасности на каждом шаге.

Шаги:

Шаги:

- Pre-commit — проверка исходного кода до коммита в Git (или другую систему контроля версий), помогает найти незашифрованные пароли и другую конфиденциальную информацию.

- Pre-build — статический анализ исходного кода в системе контроля версий, помогает найти распространённые уязвимости (например, из OWASP Top Ten).

- Post-build — проверка полученного из исходного кода артефакта (Docker-файл, RPM-пакет, JAR-архив), окружения и зависимостей, помогает найти устаревшие пакеты и библиотеки.

Test-time — проверка безопасности приложения, которое запущено из собранного артефакта. Инструменты в этой фазе пытаются «сломать» приложение, имитируя действия злоумышленников.

Post-deploy — проверка безопасности приложения после развёртывания в production-среде. Инструменты в режиме реального времени мониторят открытые реестры известных уязвимостей и отправляют уведомление, обнаружив угрозу для приложения.